Menaces sur les particuliers, les organisations et les Etats © Peter Linforth – Pixabay.com

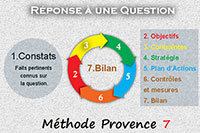

Accueil Provence 7

Cybercriminalité : Menace majeure des années 2020

- Les attaques peuvent cibler les particuliers, les entreprises et les administrations.

- Les attaques visent souvent à obtenir des informations personnelles afin de les exploiter ou de les revendre (données bancaires, identifiants à des sites marchands…).

Conditions favorables à la Cybercriminalité

Industrie du Numérique en Provence © yellowj – Fotolia.com

- Importance prise par le numérique (télécommunications, automatisation, bases de données, systèmes de gestion, transmission de données…) .

- Vulnérabilité des machines, des communications/liaisons, des programmes…

- Vulnérabilité accrue des systèmes en raison de plusieurs facteurs.

- Internationalisation très poussée.

- Taille des enjeux.

- Vitesse des systèmes.

- Capacités de stockage des mémoires.

- Obsolescence rapide des matériels des logiciels, des opérateurs et des modes de gestion.

- Source d’information : www.gouvernement.fr/risques/risques-cyber

4 risques Cybers majeurs

- Le Gouvernement français distingue 4 formes de risques Cybers affectant directement ou indirectement les particuliers, les administrations et les entreprises.

- Cybercriminalité.

- Atteinte à l’image.

- Espionnage.

- Sabotage.

Cybercriminalité

Technique classique pour vous accrocher © mohamed hassan – Pixabay.com

Attaque par hameçonnage (« phishing »)

- L’hameçonnage, « phishing » ou filoutage, est une technique malveillante très courante en ligne. L’objectif est d’opérer une usurpation d’identité afin d’obtenir des renseignements personnels et des identifiants bancaires pour en faire un usage criminel.

- Défenses et Protections.

- Aucune confiance spontanée dans le nom de l’expéditeur du message.

- Au moindre doute, contacter l’expéditeur par un autre circuit.

- Attention aux pièces jointes, elles peuvent être contaminées.

- Au moindre doute, contacter l’expéditeur pour en connaître la teneur.

- Ne jamais répondre à une demande d’informations confidentielles par messagerie.

- Faire glisser votre souris au-dessus des liens.

- Attention aux caractères accentués dans le texte ainsi qu’à la qualité du français ou de la langue pratiquée par votre interlocuteur (exemple : orthographe).

- Aucune confiance spontanée dans le nom de l’expéditeur du message.

© edouardovianna – Pixabay.com

Attaque par rançongiciel (« ransomware »)

- Les rançongiciels sont des programmes informatiques malveillants de plus en plus répandus.

- Objectif : crypter des données puis demander à leur propriétaire d’envoyer de l’argent en échange de la clé qui permettra de les décrypter.

- Le cybercriminel diffuse un message contenant des pièces jointes et / ou des liens piégés.

- Le corps du message contient un message correctement rédigé, parfois en français, qui demande de payer rapidement une facture par exemple.

- En un clic, le logiciel est téléchargé sur l’ordinateur et commence à crypter les données personnelles : les documents bureautiques (.doc, .xls, .odf……), les photos, la musique, les vidéos…

- Les fichiers deviennent inaccessibles.

- Un message s’affiche pour réclamer le versement d’une rançon, payable en bitcoin ou via une carte prépayée, en échange de la clé de décryptage.

- Attention, rien n’indique que le décrypteur en question soit efficace…

- Défense et Protection.

- Ne pas avoir pas une confiance aveugle dans le nom de l’expéditeur du message.

- Au moindre doute, contacter l’expéditeur par un autre biais.

- Attention aux pièces jointes et aux liens dans les messages dont la provenance est douteuse.

- Au moindre doute, contacter l’expéditeur pour en connaître la teneur.

- Effectuer des sauvegardes régulièrement sur des périphériques externes.

- Mettre à jour régulièrement les principaux logiciels en privilégiant leur mise à jour automatique.

- Ne pas avoir pas une confiance aveugle dans le nom de l’expéditeur du message.

Atteinte à l’image

Attaque par déni de service (ddos)

- Le déni de service peut porter atteinte à l’image de la victime et constitue une menace pour toute organisation disposant d’un système d’information en ligne.

- L’objectif : rendre le site, et donc le service attendu, indisponible.

- Les motivations des attaquants sont diverses, allant des revendications idéologiques à la vengeance, en passant par les extorsions de fonds.

- Défense et Protection.

- Faire des sauvegardes régulières

- Consulter et transmettre à votre prestataire, ou vos équipes informatiques, le guide élaboré par l’ANSSI : Comprendre et anticiper les attaques DDoS.

- Intégrer l’action contre les dénis de service dans votre politique de sécurité des systèmes d’information.

- Mettre en place un certain nombre de mesures techniques : architecture adaptée, cloisonnement des systèmes, pare-feux …

Attaque par « défiguration » (« defacement »)

- Généralement revendiqué par des hacktivistes.

- Ce type d’attaque peut être réalisé à des fins politiques ou idéologiques, ou à des fins de défi technique (défis entre attaquants).

- L’objectif : modifier l’apparence ou le contenu d’un site, et donc altérer l’intégrité des pages.

- Défense et Protection.

- Effectuer des sauvegardes régulières.

- Respecter toutes les étapes lors de la procédure d’installation de votre site afin de supprimer manuellement des éléments temporaires générés au moment de l’installation (exemple : mots de passe par défaut).

- Utiliser des mots de passe d’accès aux interfaces d’administration complexes et régulièrement renouvelés.

- Gérer les droits d’accès pour chaque répertoire de votre site.

- Appliquer les correctifs de sécurité régulièrement : mise à jour des éléments du site (gestionnaire de contenus, logiciels nécessaires au fonctionnement du site, etc.), ajouts limités de nouveaux modules non vitaux au fonctionnement du site…

- S’assurer de la mise en place d’une politique de sécurité efficace si le site est hébergé chez un prestataire, surtout dans le cadre d’un hébergement mutualisé (plusieurs sites hébergés).

Espionnage informatique

Attaque par point d’eau (watering hole)

- La technique du « point d’eau » consiste à piéger un site en ligne légitime afin d’infecter les équipements des visiteurs du secteur d’activité visé par l’attaquant.

- Objectif : infiltrer discrètement les ordinateurs de personnels œuvrant dans un secteur d’activité ou une organisation ciblée pour récupérer des données.

- Défenses et Protection.

- Mettre à jour régulièrement tous les principaux logiciels, notamment ceux en charge du filtrage.

- Effectuer des sauvegardes régulières sur des périphériques externes (ex : disque dur).

Attaque par hameçonnage ciblé (Spearphishing)

- Cette attaque repose généralement sur une usurpation de l’identité de l’expéditeur.

- L’attaquant procède par ingénierie sociale forte afin de lier l’objet du courriel et le corps du message à l’activité de la personne ou de l’organisation ciblée.

- Objectif : infiltrer le système d’information d’une organisation d’un secteur d’activité ciblé.

- Défense et Protection.

- Pas de confiance spontanée dans le nom de l’expéditeur.

- Se Méfier des pièces jointes et des liens dans des messages dont la provenance est douteuse

- Effectuer des sauvegardes régulièrement sur des périphériques externes

- Mettre à jour régulièrement tous les principaux logiciels

Sabotage

© VIN JD – Pixabay.com

- Définition par le Gouvernement français

- Le sabotage s’apparente à une « panne organisée », frappant tout ou partie des systèmes, selon le type d’atteinte recherchée – désorganisation durable ou non, médiatisée ou non, plus ou moins coûteuse à réparer. Pour y parvenir, les moyens d’attaques sont d’autant plus nombreux que les organisations ne sont pas toujours préparées à faire face à des actes de malveillance. Le sabotage et la destruction de systèmes informatiques peuvent avoir des conséquences dramatiques sur l’économie d’une organisation, sur la vie des personnes, voire sur le bon fonctionnement de la Nation s’ils touchent des secteurs d’activité clés.

- Défense et Protection.

- Consulter le site de l’ANSSI, l’Agence Nationale de la Sécurité des Systèmes d’Information.

- Recommandations de sécurité ;

- Labellisation des produits et des prestataires de confiance.

- Définition d’une réglementation permettant à l’administration et aux entreprises de sécuriser efficacement leurs systèmes d’information (Loi de programmation militaire).

- Consulter le site de l’ANSSI, l’Agence Nationale de la Sécurité des Systèmes d’Information.

© kalhh-Pixabay.com

Articles liés à Cybercriminalité

- Cliquer sur une image-lien pour afficher l’article correspondant.